资讯

- 资讯

- 安检商家

漏洞数量242:15,英特尔和AMD CPU谁更安全?

2019-11-06 11:45:02 来源:艾崴安检

[摘要]越来越多的用户开始怀疑哪种处理器可以最好地保护他们的计算机,数据和在线活动,英特尔和AMD之间数十年的长期斗争最近已进入一个新的层面。(图片来源:Shutterstock)直到最近几年,

在2017年晚些时候,研究人员发现了另一个ME漏洞,从2015年的Skylake到2017年的Coffee Lake,都受到了影响。即使用户可以通过正常方式禁用ME,或通过非官方方式禁用ME,该漏洞也可使ME保持活动状态。

安全研究人员找到了一种方法, 可以通过英特尔为政府机构秘密实施的无证模式,在同一年禁用英特尔ME。据推测,英特尔这样做是为了让NSA和其他政府机构禁用ME的潜在易受攻击的功能,从而影响PC市场上的其他所有人。

研究人员还在 2018年发现了 两套新的 ME安全漏洞,而英特尔正在深入应对Spectre后果。

由于担心ME可能是“官方”后门或可能被恶意团体使用,一些计算机制造商(例如 Purism, Systems 76甚至Dell)已开始提供默认情况下禁用ME的笔记本电脑。Google则在其某些内部设备禁用ME。

在撰写本文时,公开披露的Intel固件漏洞有242个。

AMD的PSP,Ryzenfall,Chimera和其他CPU缺陷

AMD平台安全处理器(PSP),也称为AMD安全处理器,使用Arm Cortex-A5处理器将某些芯片平台功能与主处理器和主操作系统隔离。它与AMD的ME类似,并且与ME一样,如果恶意方发现其中的错误,也有可能被利用来产生毁灭性的影响。

自2017年以来,至少发现了三个PSP漏洞。一位谷歌安全研究人员在2017年发现了一个漏洞可能使攻击者能够访问密码,证书和其他敏感信息。

在2018年发现了其他PSP错误,并披露了总共13个影响AMD基于Zen的处理器的安全漏洞。研究人员将它们分为四类: Ryzenfall,Chimera,Fallout和Masterkey。

根据研究人员的说法,Ryzenfall错误会使攻击者完全控制AMD安全处理器。结合归类为Masterkey的Bug,攻击者还能够在目标计算机上安装持久性恶意软件。

Chimera漏洞涉及两个制造商ASMedia芯片组后门的存在 ,一个在固件中,另一个在芯片组的硬件(ASIC)中。后门程序允许将恶意代码注入Ryzen芯片组。

Fallout漏洞使攻击者可以读写受保护的内存区域,例如SRAM和Windows Credential Guard隔离内存。

AMD在很大程度上淡化了这些漏洞,称在大多数情况下,攻击者需要通过物理访问来利用这些安全漏洞。然而,在CVE详细信息数据库中,我们可以看到,他们中的大多数都有一个非常高的严重性评级:

AMD已经向所有硬件受到这些漏洞影响的oem和odm发布了补丁,但和往常一样,这取决于这些公司对用户电脑的补丁,这使得支持参差不齐。

研究人员还发现, AMD 针对Epyc服务器芯片的安全加密虚拟化(SEV)功能有时是不安全的。第一个SEV漏洞是作为之前提到的Masterkey公开的一部分发布的。研究人员表示,可以利用Masterkey错误来篡改SEV和固件可信平台模块(fTPM)的安全性。

另一组研究人员披露了第二个SEV漏洞,即 SEVered,仅在几个月后的2018年5月。该漏洞可能使攻击者能够远程提取通常由SEV保护的虚拟机的内存内容。

一位Google研究人员在 今年初发现了 最新的SEV漏洞。再次,它涉及一个漏洞,该漏洞使攻击者可以提取SEV功能使用的加密密钥来加密受保护VM的内存内容。

换句话说,这是大约一年来第三次证明SEV无法完成其工作-保护VM内存。这并不一定会使英特尔的类似SGX功能处于更好的位置,因为它也发现有 一些 由Spectre系列旁通道CPU缺陷引起的 弱点。

最新的Intel CPU安全措施

对于现代处理器的安全性而言,这并不是一个坏消息。尽管这仍然是一个新兴的计划,但是在研究人员披露了第一个Spectre漏洞之后,英特尔承诺将安全性放在首位。

如前所述,该公司已承诺减轻硬件中Spectre漏洞的危害,其中许多已经当前时代的处理器中得到修正。

然而,最终这些只是一开始就不应该被破坏的问题的小规模修复,我们正在寻找修复破坏的架构之外的安全性。那么英特尔处理器在用户安全方面还能提供什么呢?

英特尔SGX

软件保护扩展(Software GuardeXtensions,简称:SGX)可能是英特尔近年来发布的最受欢迎和最先进的处理器安全特性。SGX允许应用程序将敏感数据(如密码密钥)存储在硬件加密的RAM中的安全虚拟区域中,操作系统或其他第三方应用程序无法访问这些数据。诸如端到端的加密信号信使之类的应用程序可以利用它,以便可以将用户安全私密地配对。

推荐产品

IWILDT™ AN-48002800L物流园大型货车X光安检系统

IWILDT™ AN-48002800L物流园大型货车X光安检系统价格:¥0.00

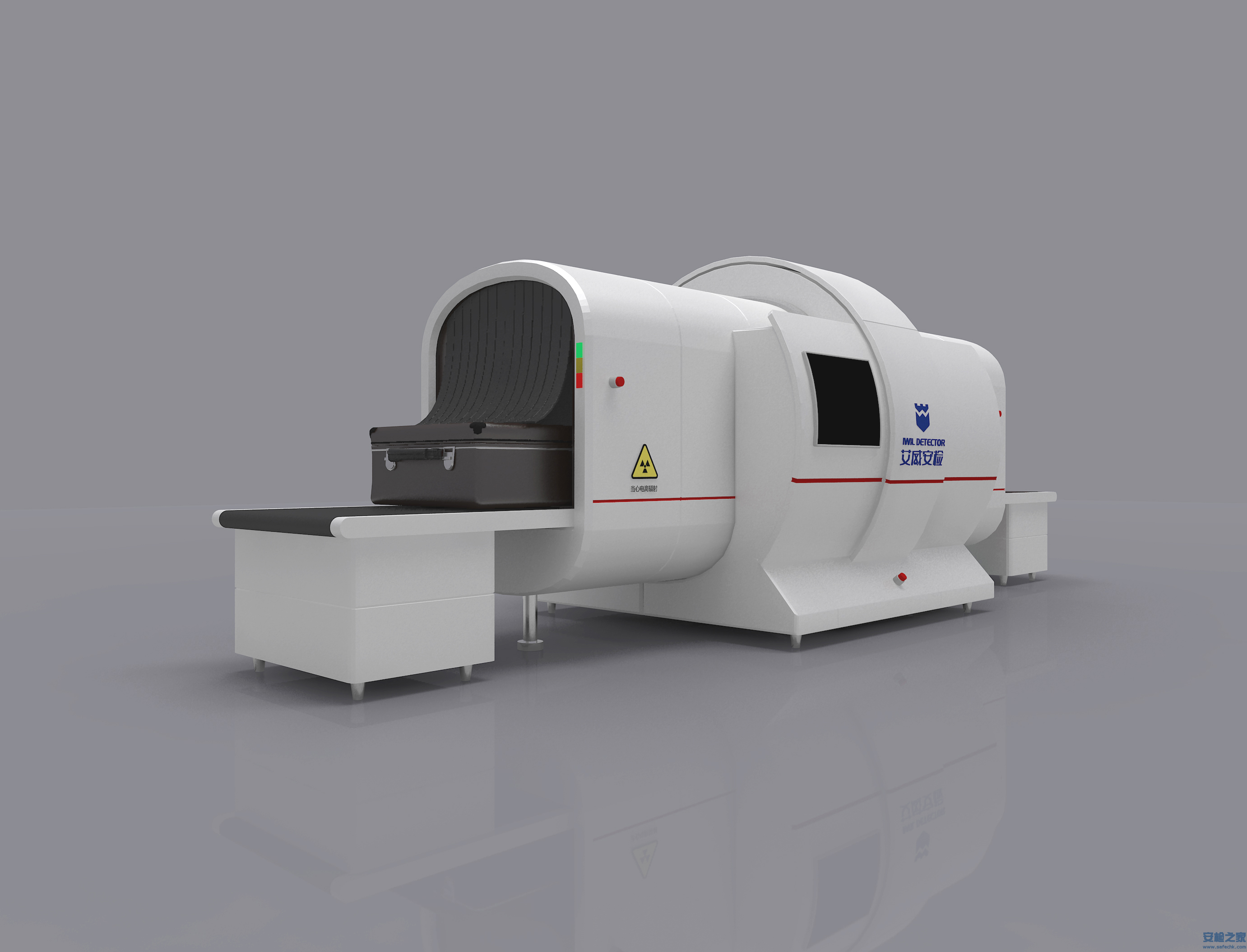

IWILDT™ AN-9000CTL静态立体断层扫描X光安检机

IWILDT™ AN-9000CTL静态立体断层扫描X光安检机价格:¥0.00