资讯

- 资讯

- 安检商家

漏洞数量242:15,英特尔和AMD CPU谁更安全?

2019-11-06 11:45:02 来源:艾崴安检

[摘要]越来越多的用户开始怀疑哪种处理器可以最好地保护他们的计算机,数据和在线活动,英特尔和AMD之间数十年的长期斗争最近已进入一个新的层面。(图片来源:Shutterstock)直到最近几年,

SWAPGS

我们可以看到,与英特尔的处理器相比,AMD的CPU似乎对预测性执行攻击具有更高的弹性。但是,与Spectre v1高度相似的缺陷似乎也继续影响着AMD的处理器。好消息是,在大多数情况下,原始的Spectre v1固件缓解措施也可以防止这些新的漏洞。

英特尔和AMD都针对上述所有缺陷发布了固件和软件补丁,尽管如果更新过程取决于主板或设备制造商而不是英特尔/ AMD或操作系统供应商,则并非所有缺陷都已经到达用户手中。例如Microsoft,Apple等。

获胜者:AMD

降低Spectre软件对性能的影响

在公众了解到Spectre和Meltdown最初的缺陷之前,芯片制造商有大约6个月的时间对它们发出警告。这也引起了争议,因为并不是所有的操作系统供应商都同时了解到这一点。有些人被要求在几天或几周内处理漏洞。

即使有了6个月的领先优势,最初的修复也在人们的电脑上造成了不少问题,从性能显著下降到导致电脑死机。随着几个月后的一些更新,情况有所改善。

然而,即使这些补丁被优化以最小化性能损失,对于芯片制造商(尤其是Intel)来说,在处理所有spectree级漏洞的补丁时,仍然很难同时最小化补丁的性能开销。

根据最近的一份报告,英特尔必须提供的所有补丁程序 使用户的PC 和服务器的速度降低了大约是AMD自己的补丁程序的五倍。这是一个很大的差距,主要是因为英特尔必须比AMD修复更多的安全漏洞。

获胜者:AMD

(某些)针对侧通道攻击的硬件缓解措施

也许由于Intel因Spectre级的安全漏洞不得不发布大量的固件和软件缓解措施,该公司也改变了主意,不再向其处理器中添加基于硬件的缓解措施。最初,英特尔不太愿意这样做,或者至少不愿对其架构进行重大更改。但是,它后来致力于 “安全第一”的原则。

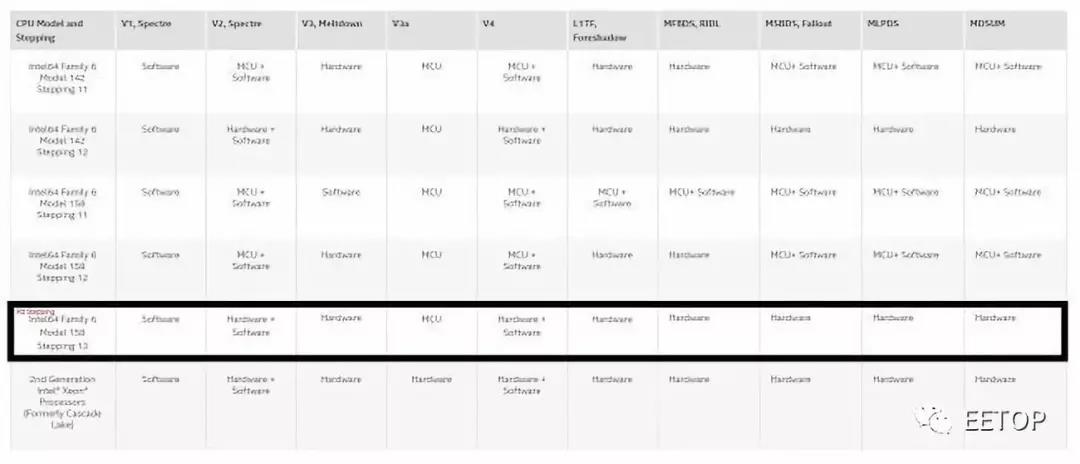

在某些方面,该公司履行了这一承诺。英特尔在Meltdown和Foreshadow中包括了硬件缓解措施,从 Whiskey Lake和Cascade Lake处理器开始,在某些最新的CPU 中还包括了部分MDS硬件缓解措施,

英特尔还承诺将对Spectre v2进行硬件修复,并已实现使用内置硬件和软件的部分修复。不过英特尔尚未承诺在硬件中修复最危险的推测执行攻击Spectre v1。

在某些情况下,据称英特尔还忽略或轻描淡写了某些Spectre类漏洞的披露。就MDS攻击而言,据称英特尔呼吁漏洞 研究人员拼底MDS攻击的严重性,不过这个提议被拒绝了

目前还不清楚英特尔是否有意避免修复Spectre v1和其他在硬件上的侧通道攻击,因为它很昂贵,可能会破坏太多东西,或者只是在等待时机,直到它准备好发布这样的处理器。

有一点似乎很清楚,那就是用于投机性执行端侧通道攻击的软件补丁不足以防止类似的新攻击出现。漏洞研究者们表示怀疑,即试图修补体系结构是否会因体系结构设计变更而带来长期的安全利益。

因此,如果英特尔,AMD和其他芯片制造商不愿意改变其CPU架构的设计,我们将永远被Spectre级的旁通道攻击所困扰 。

不过,在用硅芯片修复某些漏洞方面有一些进展。英特尔为MSBDS,Fallout和Meltdown等许多新漏洞添加了新的基于硬件的缓解措施,并为此采取了新措施 。英特尔(Intel)正悄然发布带有第9代核心处理器的新产品,这些新处理器为已经上市的机型增加了更多硬件增强的缓解措施。这些内置的缓解措施旨在减轻基于软件的Windows安全修补程序的性能开销。

同时,AMD尚未在其已经出货的芯片中增加任何新的芯片缓解措施,尽管它正在将其应用于更新的型号中。但是,值得一提的是,AMD不需要像英特尔那样进行太多改动来抵御漏洞,因此它不需要基于硬件的修补程序。

获胜者:AMD

英特尔的ME和其他安全漏洞

在Spectre漏洞被发现之前,甚至以后,英特尔芯片最大的与隐私或安全性相关的问题都围绕着英特尔的内置管理引擎展开。但是,尽管其他漏洞可能同样重要,但预测性执行侧通道漏洞掩盖了所有其他安全漏洞。

2017年, 英特尔确认了ME 中的一个安全漏洞,攻击者可以利用该漏洞远程利用固件并接管任何由英特尔支持的计算机。自2008年以来,该错误影响了所有处理器。

推荐产品

IWILDT™ AN-48002800L物流园大型货车X光安检系统

IWILDT™ AN-48002800L物流园大型货车X光安检系统价格:¥0.00

IWILDT™ AN-9000CTL静态立体断层扫描X光安检机

IWILDT™ AN-9000CTL静态立体断层扫描X光安检机价格:¥0.00